Concetto Digitale Di Crittografia Dei Dati Con Chiave Informatica - Fotografie stock e altre immagini di Chiave - iStock

Simbolo Di Crittografia Della Chiave Animazione Astratta Disponibile Archivi Video - Video di seamless, informazione: 210670285

Immagini Stock - Il Concetto Di Sicurezza Informatica È Bloccato E La Chiave Sulla Tastiera Del Laptop, La Chiave Per Sbloccare La Parte Anteriore Di Uno Sfondo Bianco.chiave E Serratura. Blocco Del

Immagini Stock - E 'un Simbolo Di Una Chiave Digitale Sbagliata. Questo È Un Tema Di Sicurezza Informatica.. Image 65833267

Immagini Stock - Concetto Di Sicurezza Informatica: Un 3d Ha Reso L'illustrazione Di Una Chiave Che Si Trasforma In Codice Binario Ed Entra In Una Serratura Astratta.. Image 99337788

Concetto di sicurezza informatica. Impronta digitale a forma di chiave con sfondo del circuito. Tecnologia di sicurezza a criptovaluta. Sistema futuristico di autorizzazione. Vettore Immagine e Vettoriale - Alamy

informatica sicurezza chiave parola d'ordine accesso in linea concetto mani digitando e entrata nome utente e parola d'ordine di sociale media, log nel con smartphone per un in linea banca account, dati protezione a partire dal pirata 22745336 Stock Photo ...

serratura informatica sicurezza chiave nel matrice binario codice casuale numero caduta sfondo 24021027 Stock Photo su Vecteezy

chiave digitale. icona chiave elettronica realizzata con codice binario. sicurezza informatica e background di accesso. dati binari digitali e codice digitale in streaming. sfondo matrice con cifre 1.0. 2756241 Arte vettoriale a Vecteezy

Scudo con chiave all'interno su sfondo blu il concetto di sicurezza informatica internet | Foto Premium

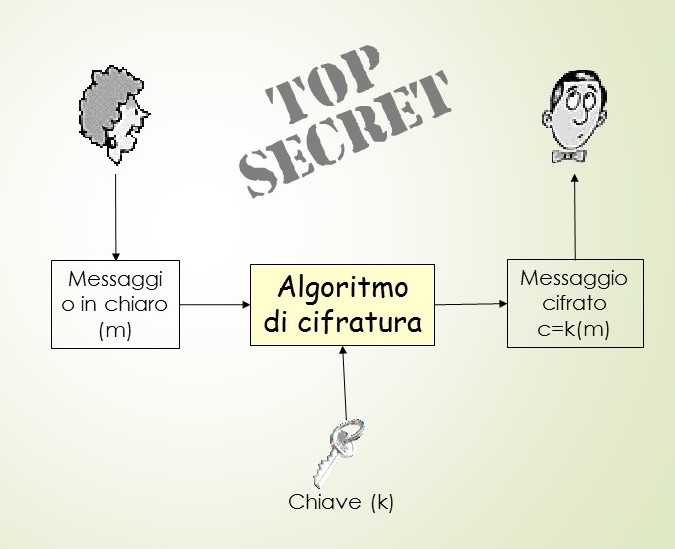

Differenza tra Crittografia simmetrica e asimmetrica in sicurezza informatica | Informatica e Ingegneria Online

Simbolo Della Chiave Di Sicurezza Informatica Sulla Tastiera. Fotografia Stock - Immagine di serratura, calcolatori: 30437542

Concetto Digitale Di Chiave Informatica Di Sicurezza - Immagini vettoriali stock e altre immagini di Chiave - iStock

Chiave digitale. icona chiave elettronica realizzata con codice binario. sicurezza informatica e background di accesso. | Vettore Premium